CVE-2022-30887

1. ✍内容

信息收集+密码爆破

2. 信息收集

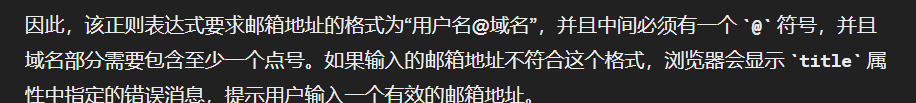

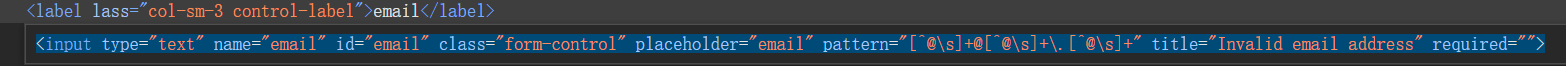

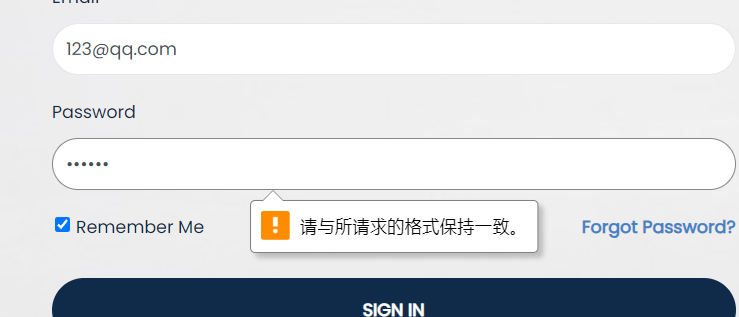

- 进来要求登录账户密码,看js代码看过滤

该正则表达式要求邮箱地址的格式为“用户名@域名”,并且中间必须有一个

该正则表达式要求邮箱地址的格式为“用户名@域名”,并且中间必须有一个 @符号,并且域名部分需要包含至少一个点号。如果输入的邮箱地址不符合这个格式,浏览器会显示title属性中指定的错误消息,提示用户输入一个有效的邮箱地址。 - 抓包没有发现登录漏洞

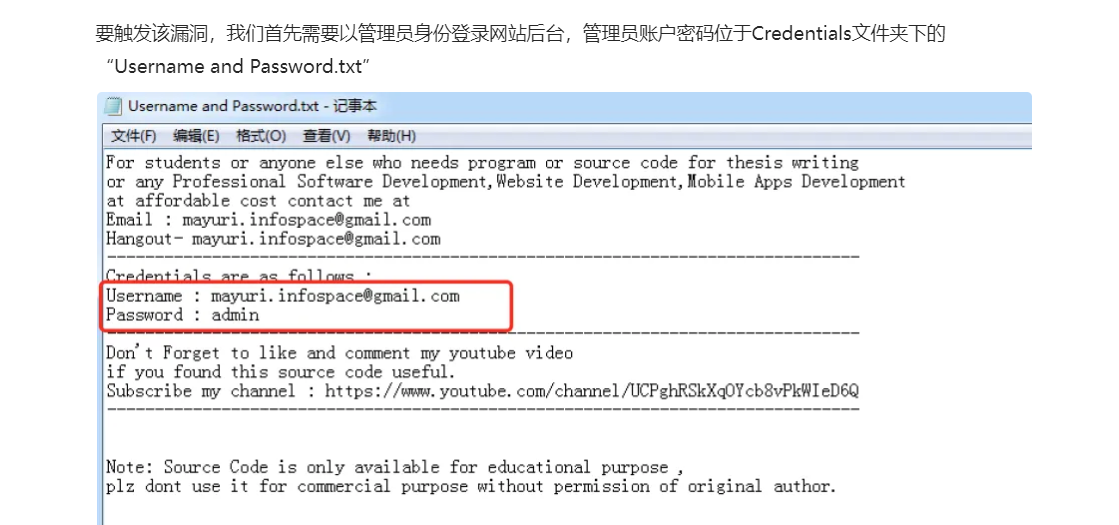

- 信息收集,看下默认账户密码

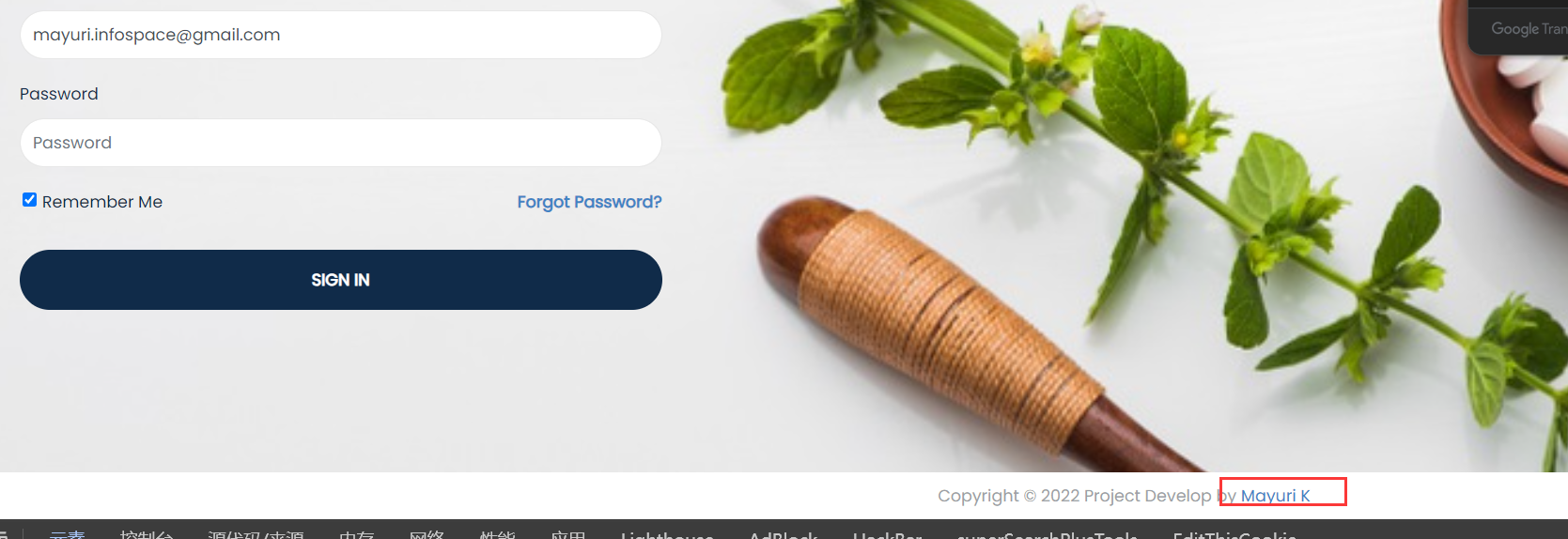

- 随便登录一下

- 信息收集到这个 https://www.yuque.com/jiryu/yz4rcd/tbg9z2

- 登录 但是密码错了,经过测试密码是这个

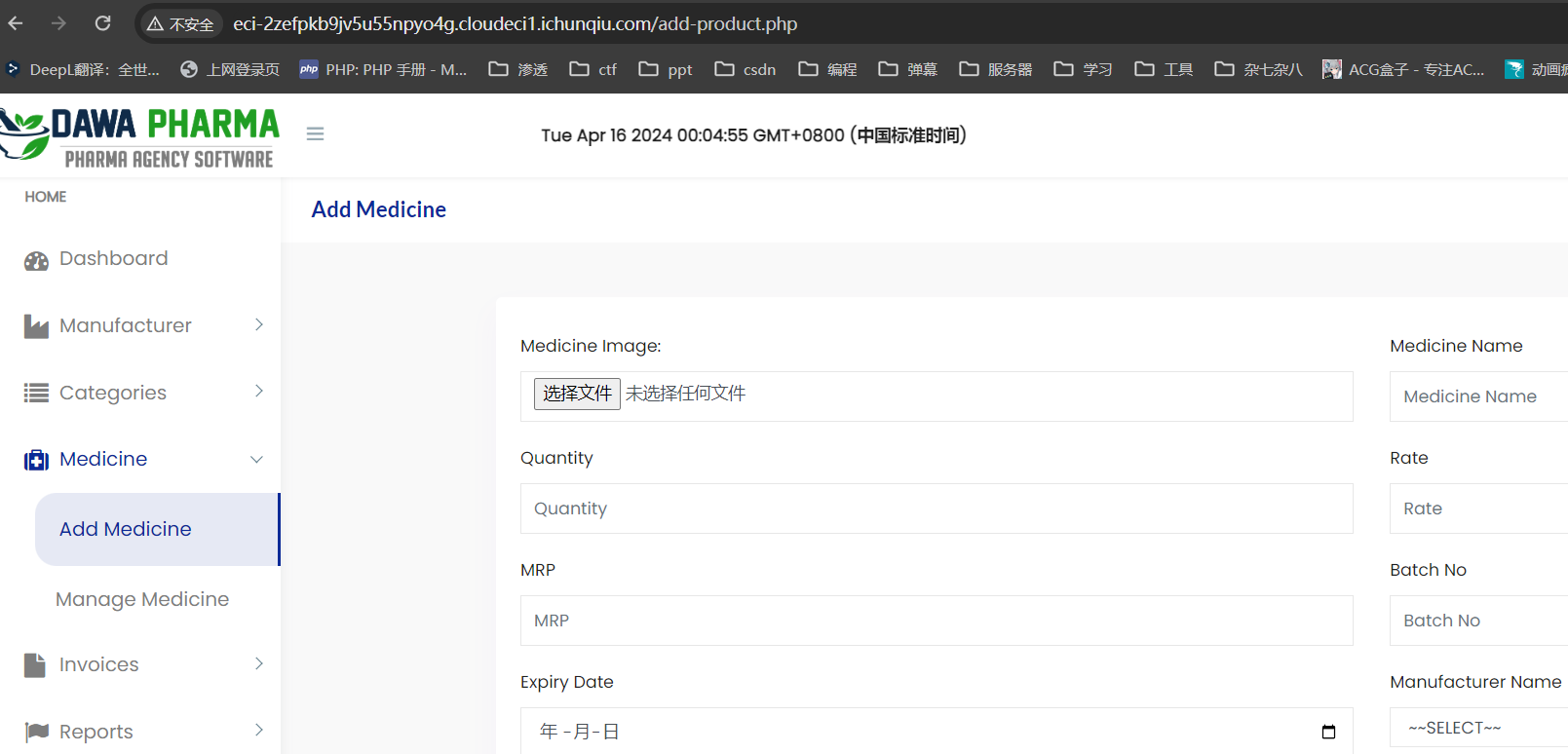

- 登录后台找一处文件上传的地方

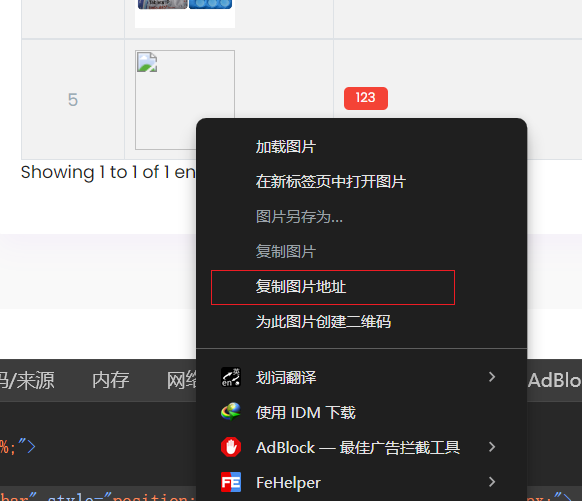

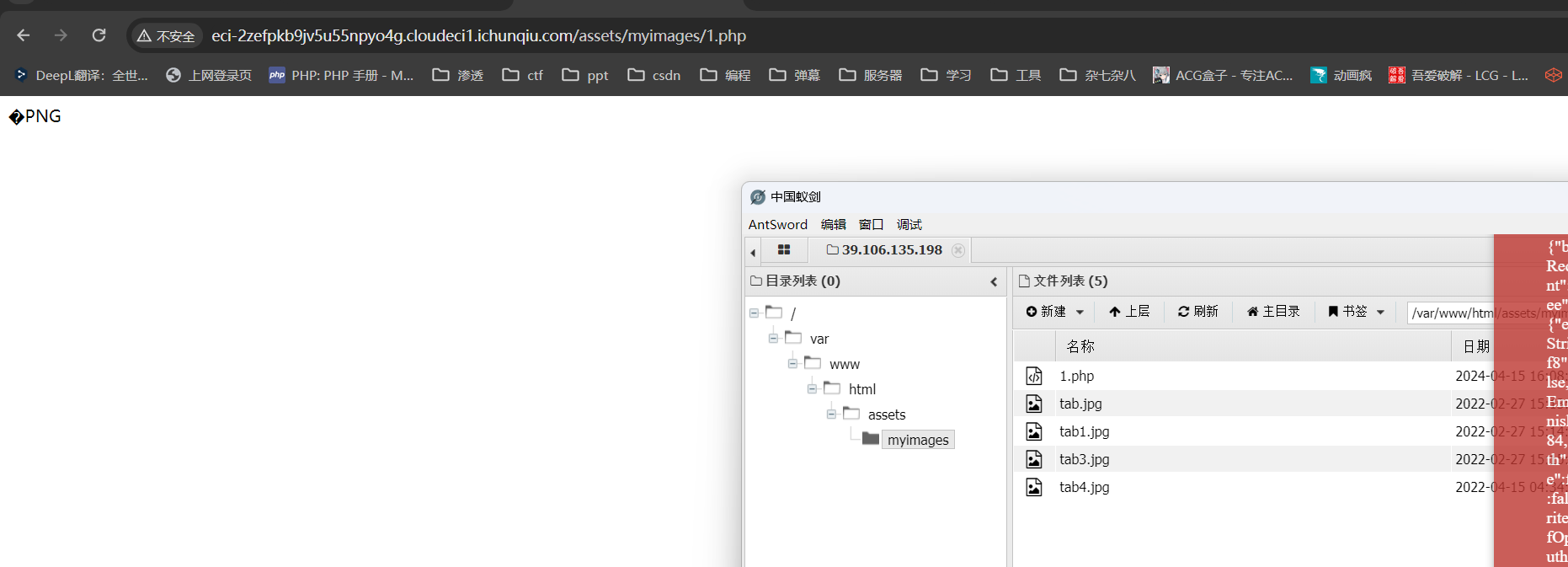

- 抓包上马,访问图片的地址

- 蚁剑连接

3. 收获

- 利用信息收集默认账户密码,多观察页面找密码