1.被动信息收集

1. 概述

通过公司、子公司,微信小程序,公众号等接口,APK,收集到目标的主域名,然后利用fofa、hunter、oneforall、subfinder对域名进行子域名收集,最后爆破子域名

与主动信息收集不同的是,不会与目标进行一个流量的交互

前期阶段的核心目标 掌握目标单位的所有主域名 (只要能证明是目标单位资产,边缘资产,收集结果越多越好)

1.1. 举例

以华顺信安为例,在小蓝本中可以收集到其主域名网站、对外投资等

我们可以对子公司继续进行域名收集

2. 信息收集的目的

我们做信息收集的主要目的,就是获取更多的URL

获取更多的边缘资产,以至于甲方都无暇照顾到的边缘资产

比如说测试站点dev\test\pre\

- 开发环境(dev):开发环境是程序猿们专门用于开发的服务器,配置可以比较随意,为了开发调试方便,一般打开全部错误报告。

- 测试环境(test):一般是克隆一份生产环境的配置,一个程序在测试环境工作不正常,那么肯定不能把它发布到生产机上。

- 灰度环境(pre):灰度环境,外部用户可以访问,但是服务器配置相对低,其它和生产一样。 <很多企业将test环境作为Pre环境 >

- 生产环境(prod):是值正式提供对外服务的,一般会关掉错误报告,打开错误日志。

纯IP资产

可能是反向代理出口IP上的某个端口没有绑定域名直接映射出来了,ACL防火墙没做相关限制,开了端口自己做测试,域名上没有新增项,但是扫端口能发现 (机房出口的ACL限制没做到位)

ACL

访问控制列表(Access Control List,简称ACL)是网络安全中至关重要的一部分,它通过定义一系列规则来控制网络流量的进入和离开,从而保护网络资源免受未经授权的访问,本文将详细介绍如何在防火墙中应用ACL,确保网络安全策略的有效实施。

2.1. 如何寻找纯IP资产?

2.1.1. 方法1:证书查找

IP资产未备案,用了和主站相同的证书

方法:通过证书去寻找

fofa、hunter : cert="domain"

fofax -fs 100 -uc http://ip:port

2.1.2. 方法2:hash查找

无证书、无备案,用的主站的标识性图标logo

通过icon hash找到,比如 fofax -iuf https://url

2.1.3. 方法3:关键词搜索

body带了目标单位、目标企业的信息,后台也有相关数据但域名、IP均不是目标单位,这种可能是供应链,或者私自搭建。

body="XXX单位"

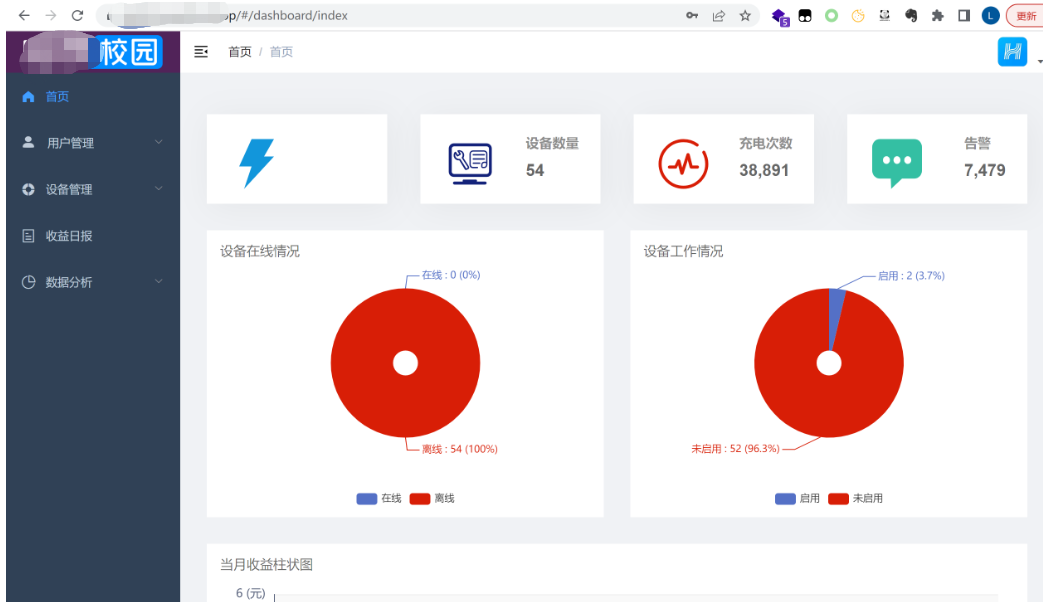

hunter搜索body关键字,发现这个域名不是官网的,但是弱口令爆破进去了,里面的数据logo都是他们公司

2.1.4. 方法4:icp.name搜索

备案了的纯IP的资产 通过icp.name=“XXX”可直接找到

3. 被动信息收集5步走

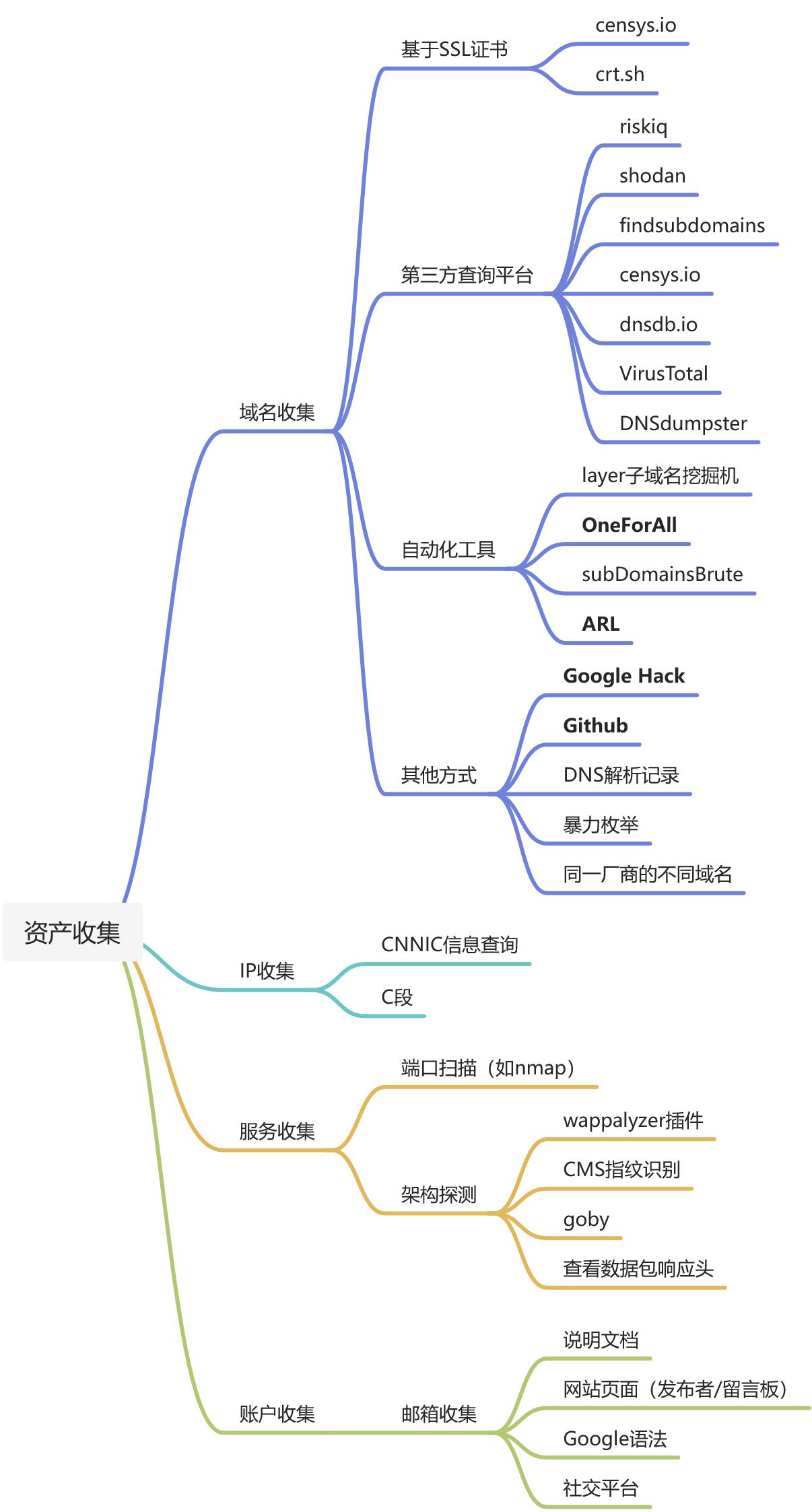

3.1. 第一步:域名收集

通过目标单位名称

- 从ICP备案、天眼查、小蓝本获取对应目标的域名

- 天眼查、小蓝本知识产权中对应的域名,通常是企业单位重要的门户或服务的域名

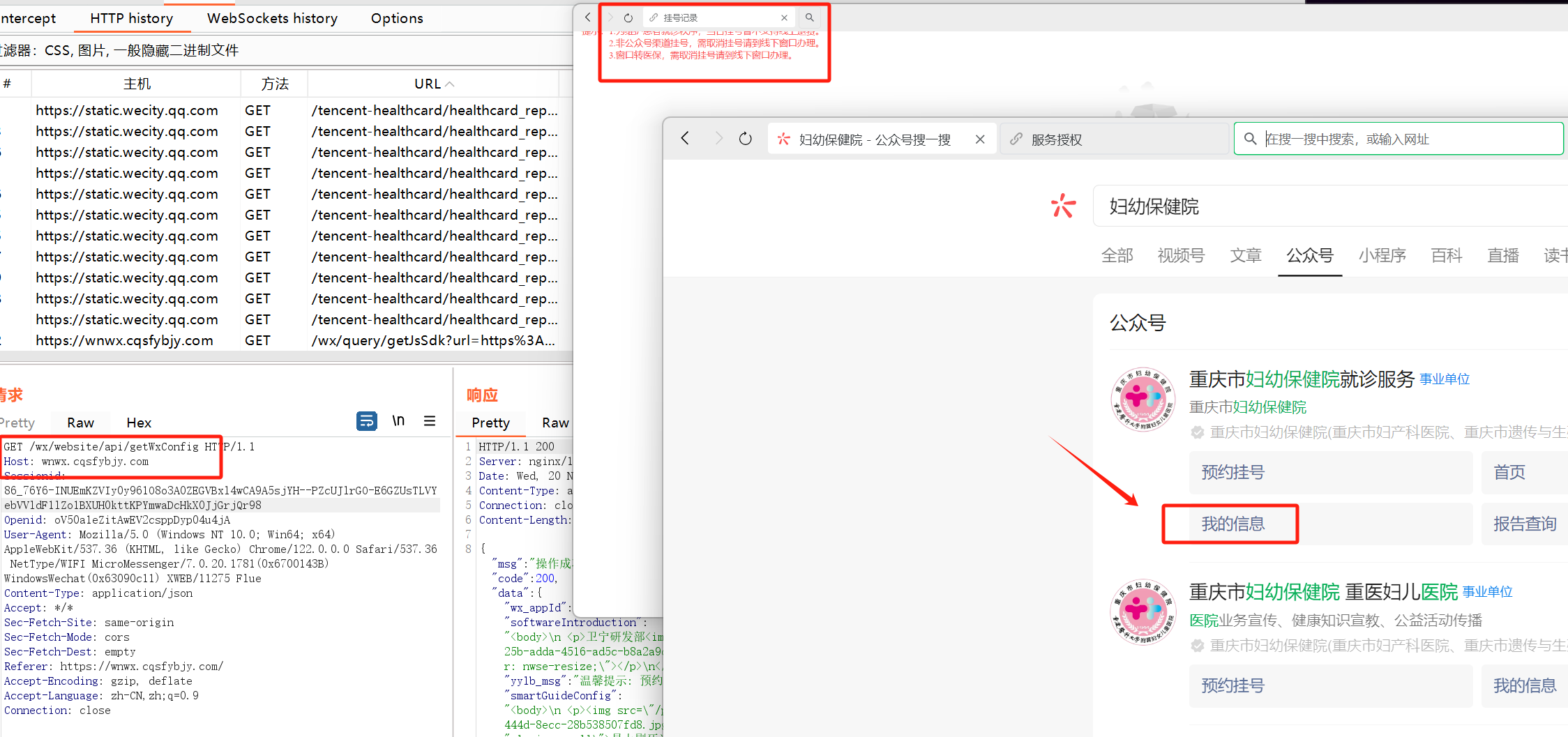

- 此外还包括目标的公众号、小程序、APP小程序获取域名(本地抓包获取相关接口)

- APP获取域名(通常只考虑appdump下来的信息,或者反编译能找到的URL链接等)

- 公众号获取域名(部分企业的公众号是本地WEB搭建,可以抓包发现新的域名)

- 邮箱获取域名(爱企查等企业信息平台上都有企业对应的联系方式,部分企业会自建邮箱系统,通常就是企业的域名结尾)

3.2. 第二步:扩大攻击面

- 寻找边缘资产,增加目标,比如目标的下级单位、机构等、全资子公司、投资占比百分之50以上子公司等

- 寻找到相关的公司或单位名称之后,以上述目标单位名称,重复step1查询下属单位、子公司的主域名、

一个目标可以涉及到多个公司、单位, 每一个公司和单位都可能存有域名,或多个域名

3.3. 第三步:收集子域名

获取上述单位(包含下属单位、子公司等)主域名所对应的子域名

- ARL(主动信息收集)

- EZ(主动信息收集)

被动信息收集的方法

- oneforall

- subfdiner

- fofa、hunter

- 证书获取

- 图标hash (可能获取的是同目标单位的其他IP资产、未申报资产)

VirusTotal

反查真实IP、解析IP 获取其他子域名 (CDN节点IP无法使用)

小程序、公众号、APP等

严格来说,只要是目标单位的资产,我们不需要区分什么主域名子域名

只是因为在收集子域名的时候,我们需要通过主域名去关联。

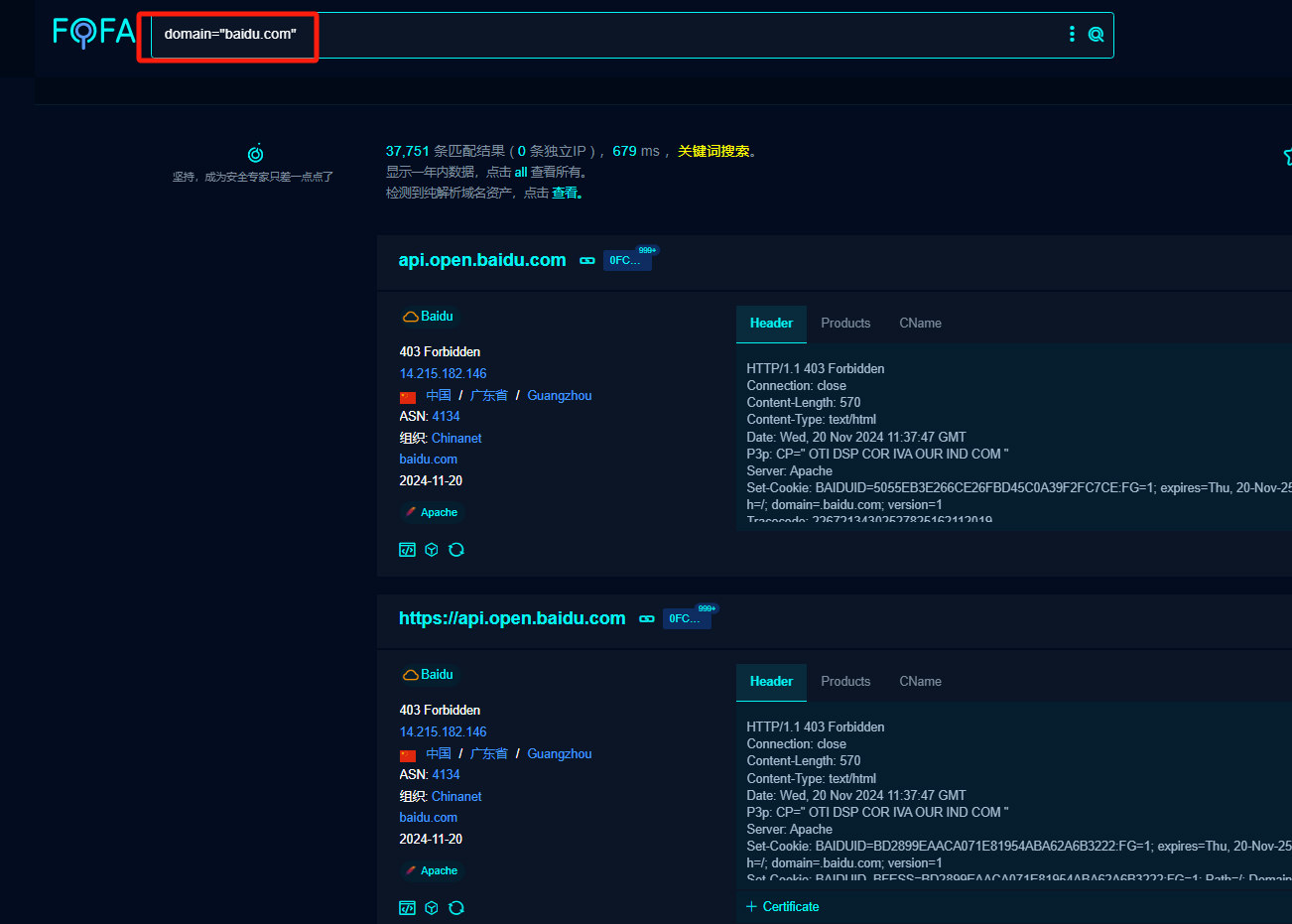

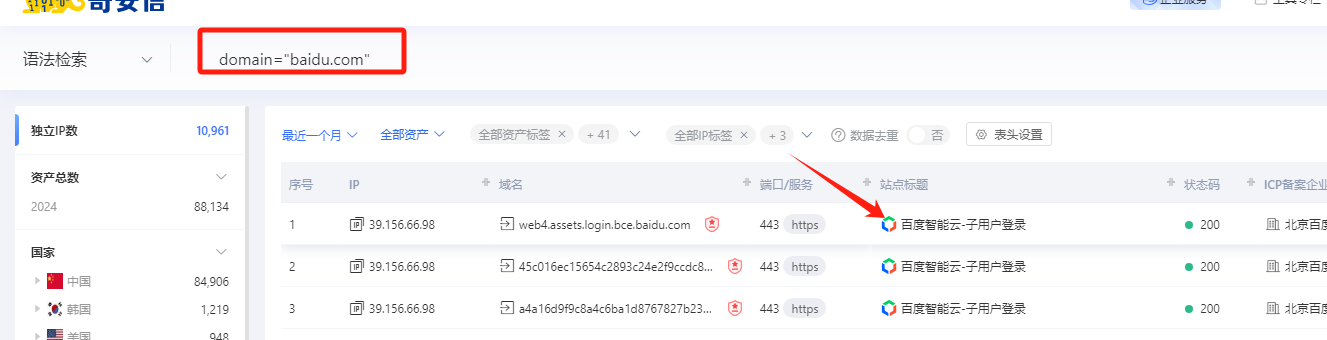

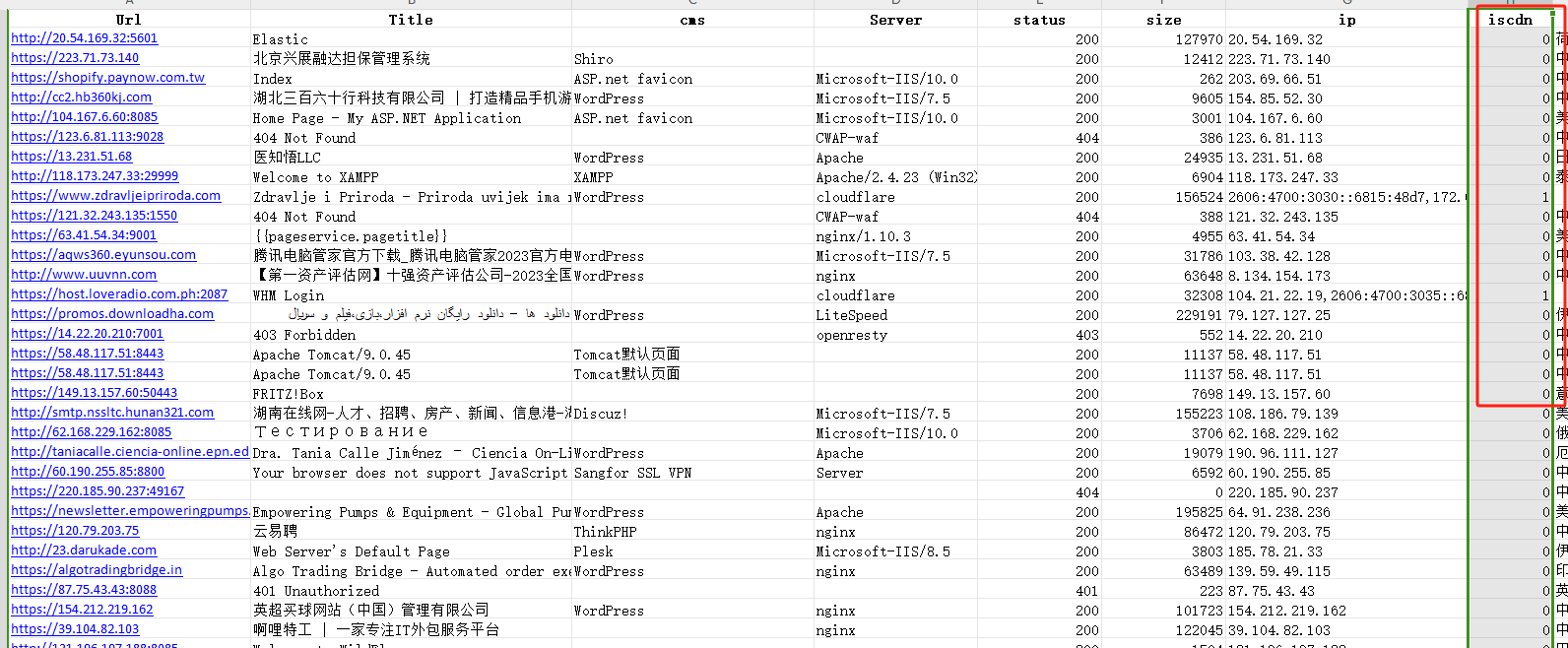

3.4. 第四步:获取web资产

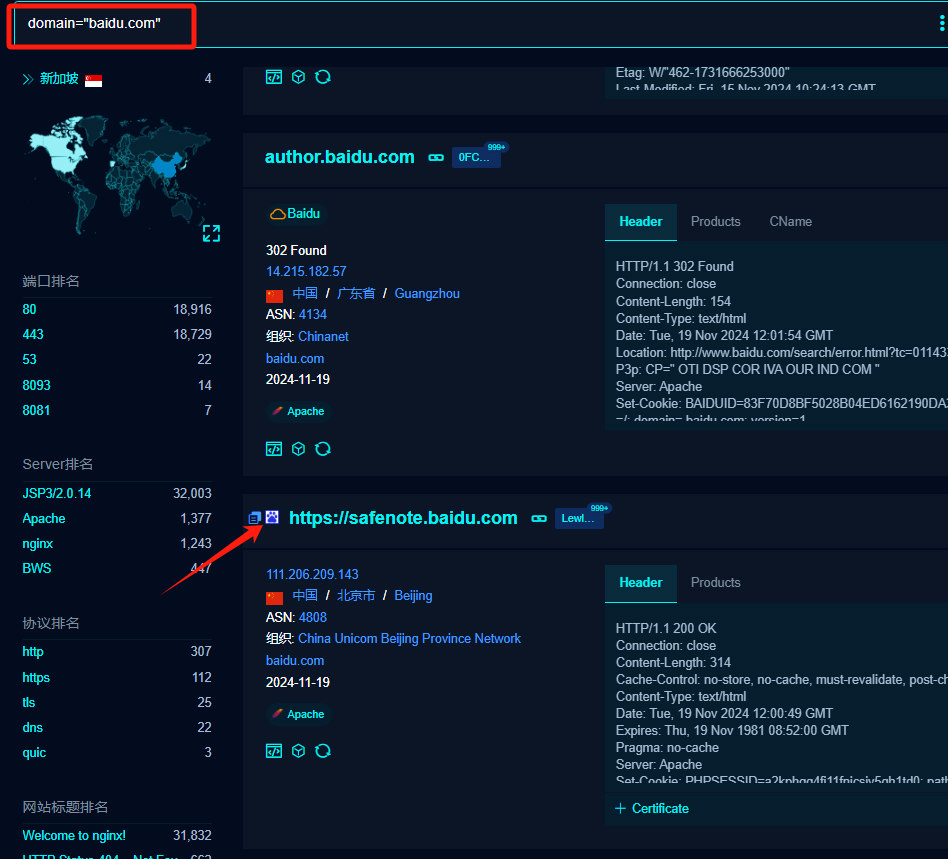

fofa、hunter 语法参考domain="target.com"

导出的资产涉及域名对应的端口,或者其他解析IP对应的端口

简单的理解,就是拿到的东西包含URL和无法通过浏览器直接访问的,比如3306这种数据库服务,或者其他的非WEB协议的端口对应的应用,比如邮件系统、FTP、服务端搭建的二进制软件应用

3.5. 第五步:被动指纹识别

对WEB资产进行指纹识别,其他的比如FTP、Mysql、ssh这种直接跳到下一步,进行主动信息收集的相关操作,考虑爆破弱口令,或者主动探测是否存在Nday

用第三方平台对目标单位进行指纹识别,本机不会产生攻击行为

4. 信息收集技术

4.1. 通过域名备案查询获取目标域名

- 站长之家 域名备案查询_备案查询_网站ICP备案查询 - 站长工具

- ICP备案查询 beian.miit.gov.cn

- hunter 鹰图平台(hunter)-奇安信网络空间测绘系统

icp.name="企业" - fofa 网络空间测绘 在fofa中,必须严格按照具体的备案号去搜索

4.2. 通过企业查询获取目标域名

- 企业信息 - 天眼查 天眼查-商业查询平台

- 小蓝本

- 爱企查-工商查询

- 企查查 - 查企业

- 国外企业查询:opencorporates.com

- 启信宝-企业查询_企业信用信息平台

- 备案信息 - 备案信息查询 ICP备案查询网

- 备案信息 - 备案管理系统 beian.miit.gov.cn/#/Integrated/index

- 公众号信息 - 搜狗微信搜索 搜狗微信搜索_订阅号及文章内容独家收录,一搜即达

- 注册域名 - 域名注册查询 域名注册购买_域名注册选购 - 腾讯云

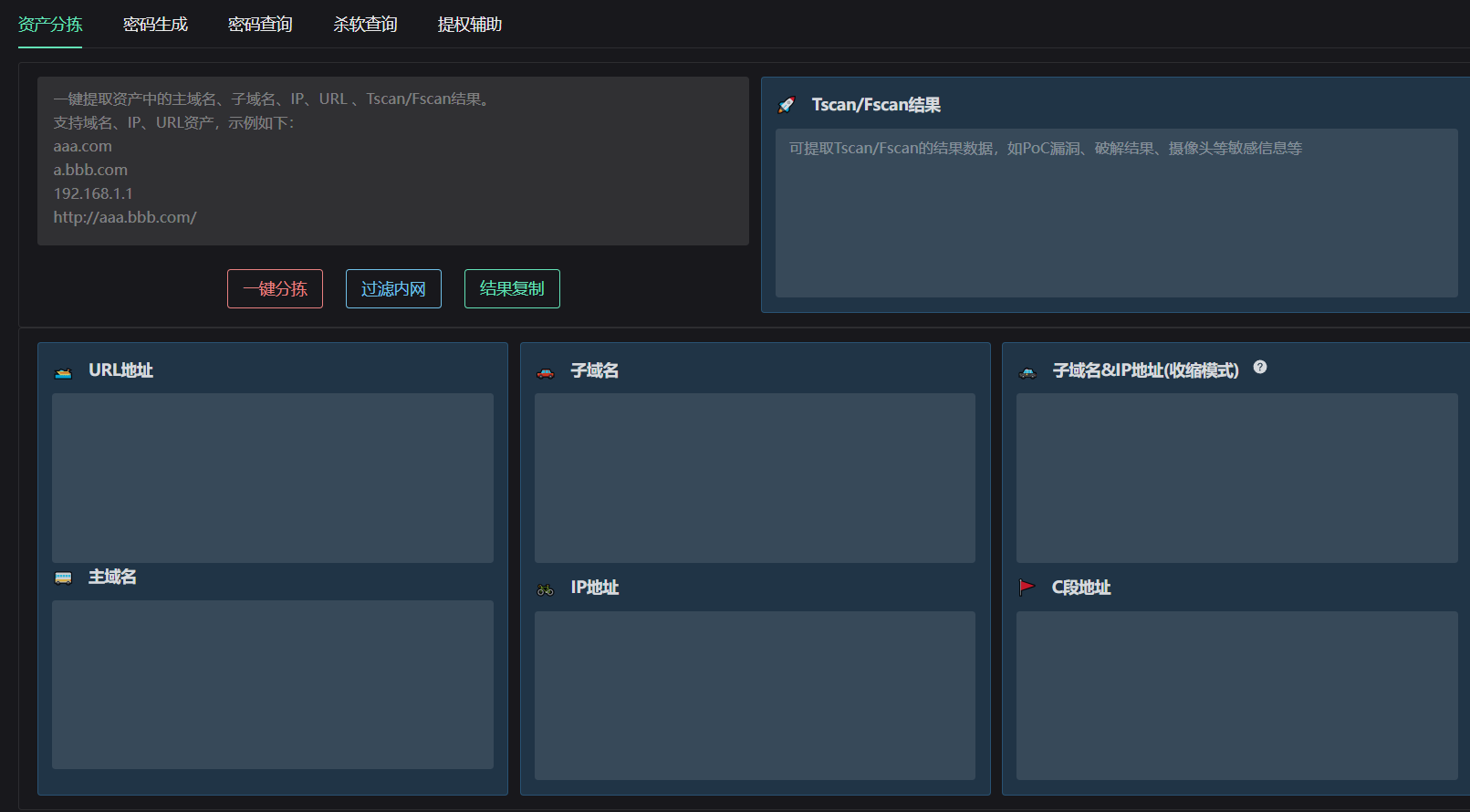

使用TscanPlus进行一键分练资产

也可以用网站分练

4.3. 自动化工具收集 ENSCAN

4.4. 通过目标单位公众号获取目标域名

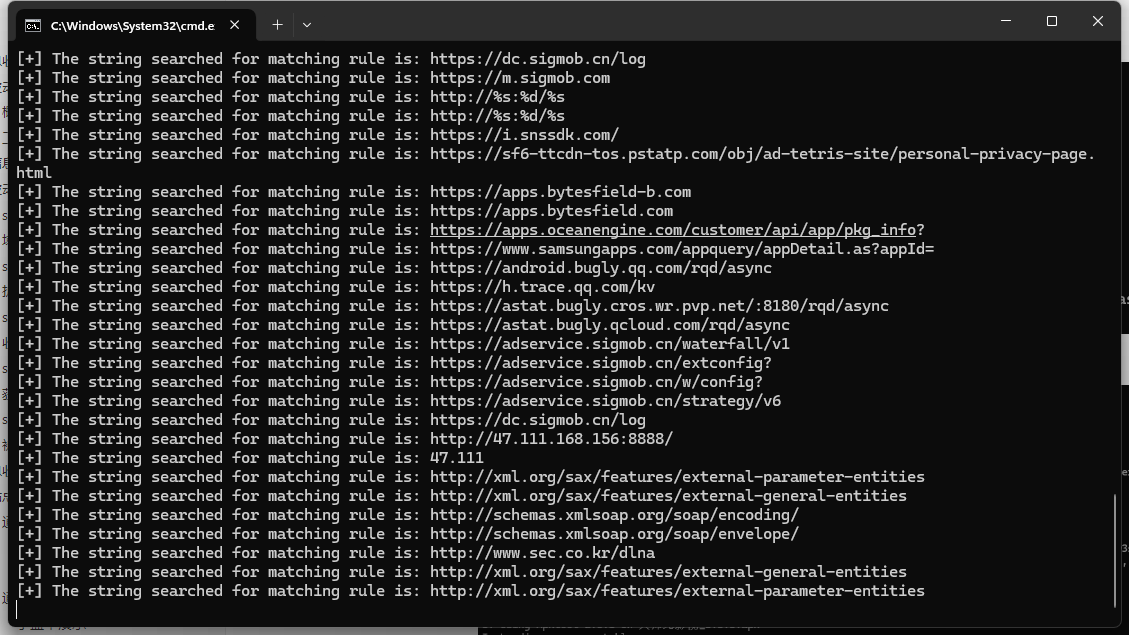

4.5. 通过app找域名

apk中提权url

https://github.com/kelvinBen/AppInfoScanner

可以用于提取未加壳app中的url信息

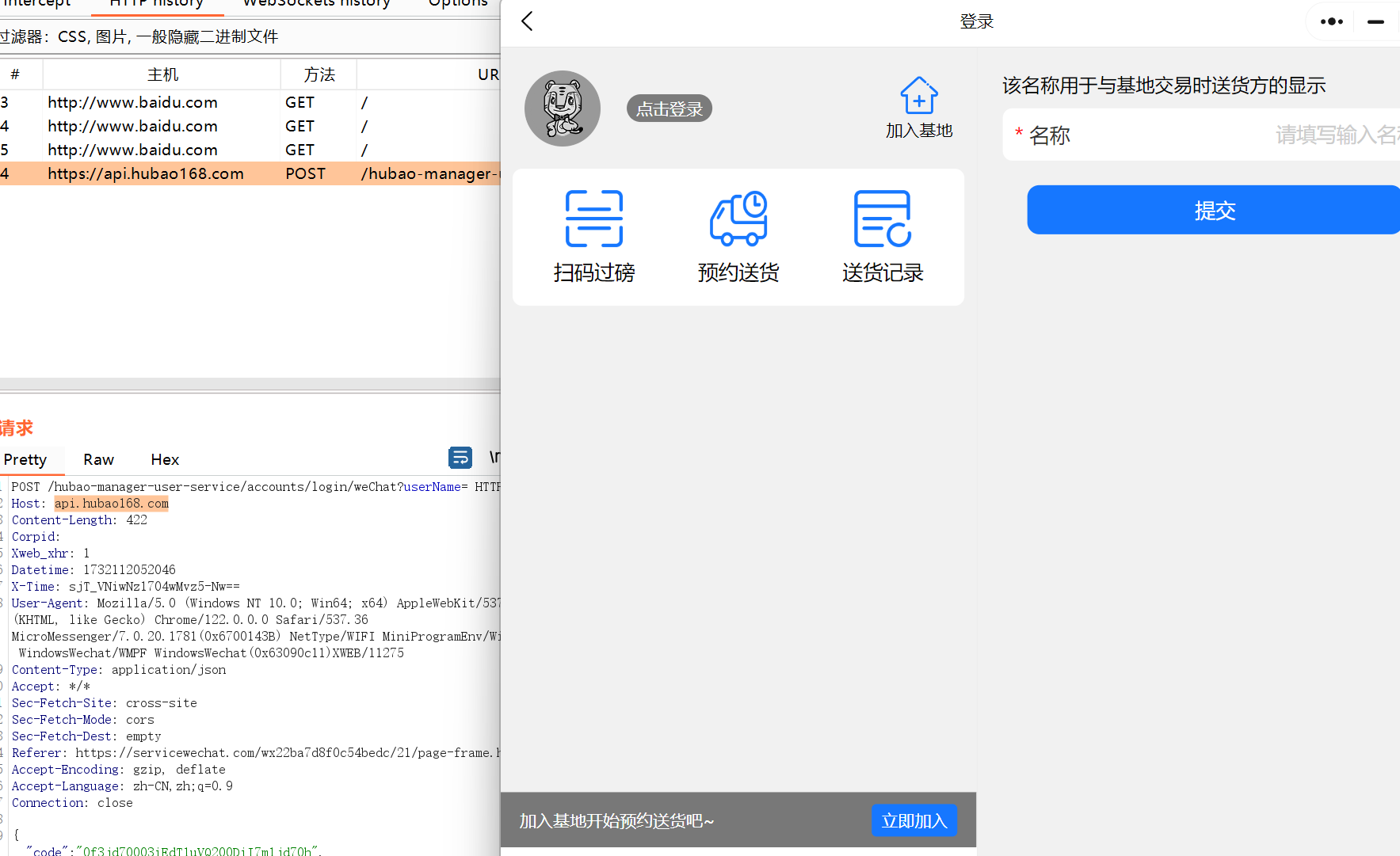

4.6. 通过小程序接口找域名

在非实战测试的时候burp不要开任何攻击扫描插件

4.7. 通过hash找域名

使用fofa hunter都可以

4.8. 通过https证书收集子域名

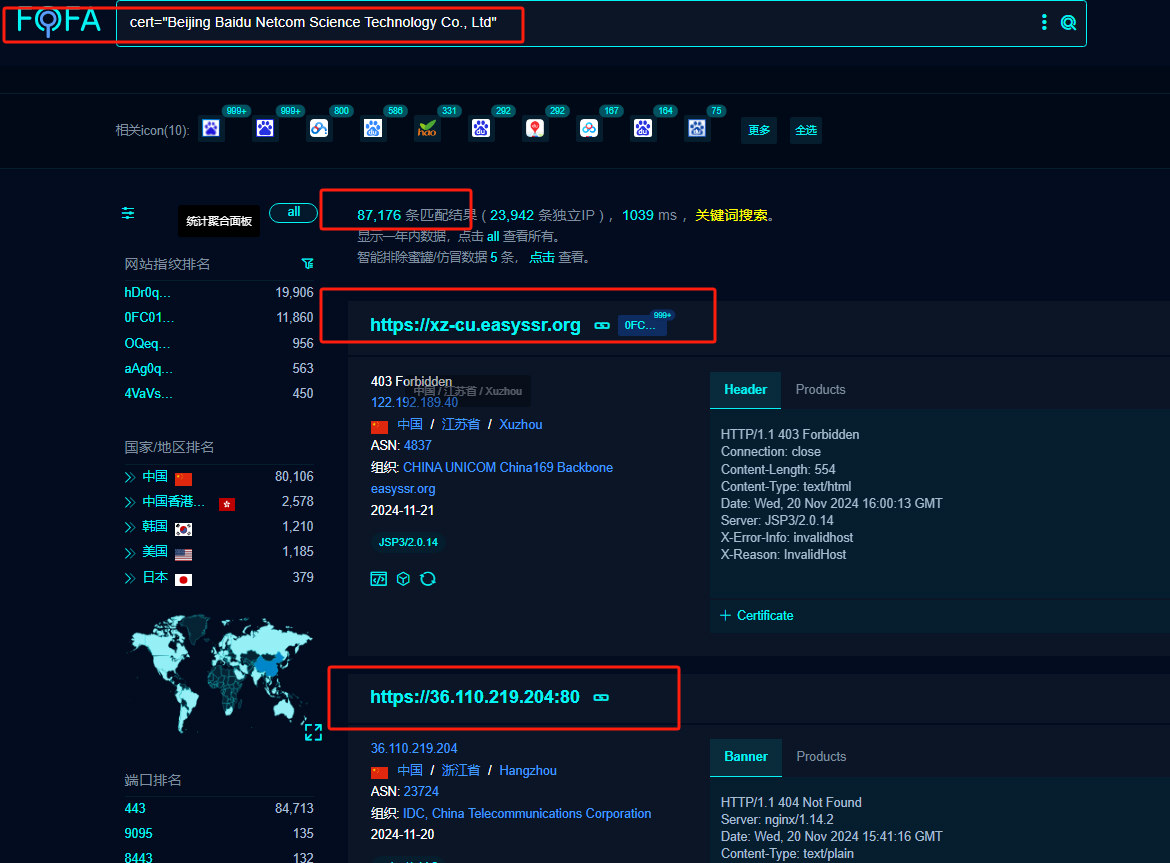

在Fofa搜索

cert="Beijing Baidu Netcom Science Technology Co., Ltd"

cert="domain" 也能搜证书

hunter

| cert="baidu" | 搜索证书中带有baidu的资产 |

|---|---|

| cert.subject="qianxin.com" | 搜索证书使用者包含qianxin.com的资产 |

| cert.subject.suffix="qianxin.com" new | 搜索证书使用者为qianxin.com的资产 |

| cert.subject_org="奇安信科技集团股份有限公司" | 搜索证书使用者组织是奇安信科技集团股份有限公司的资产 |

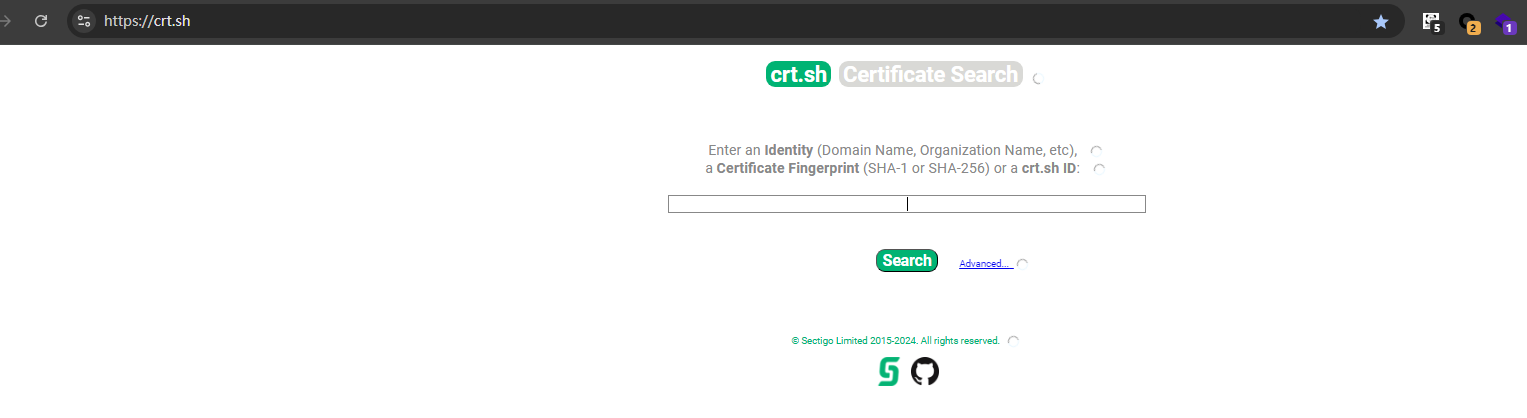

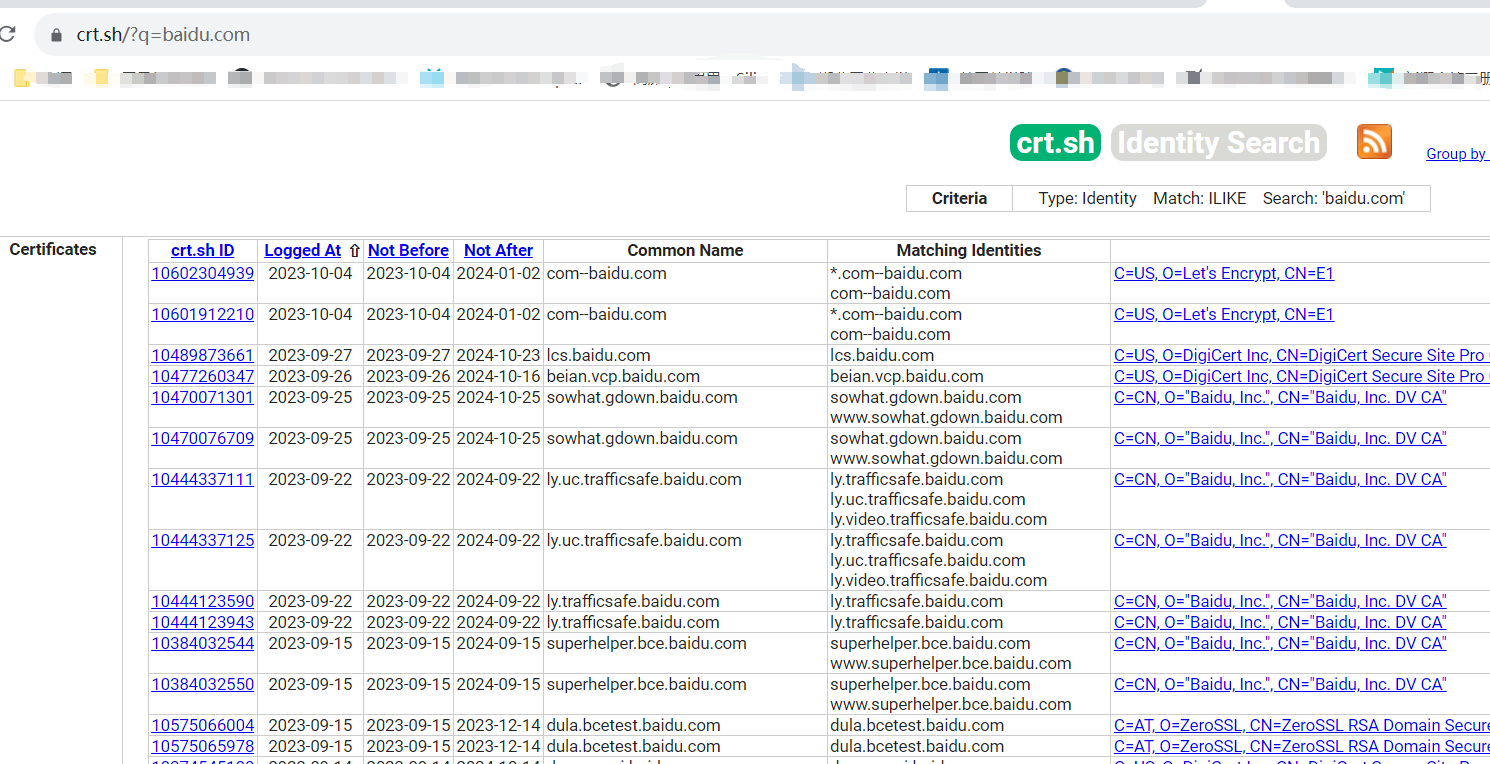

网上的证书搜索接口

证书透明度公开日志枚举: https://crt.sh/

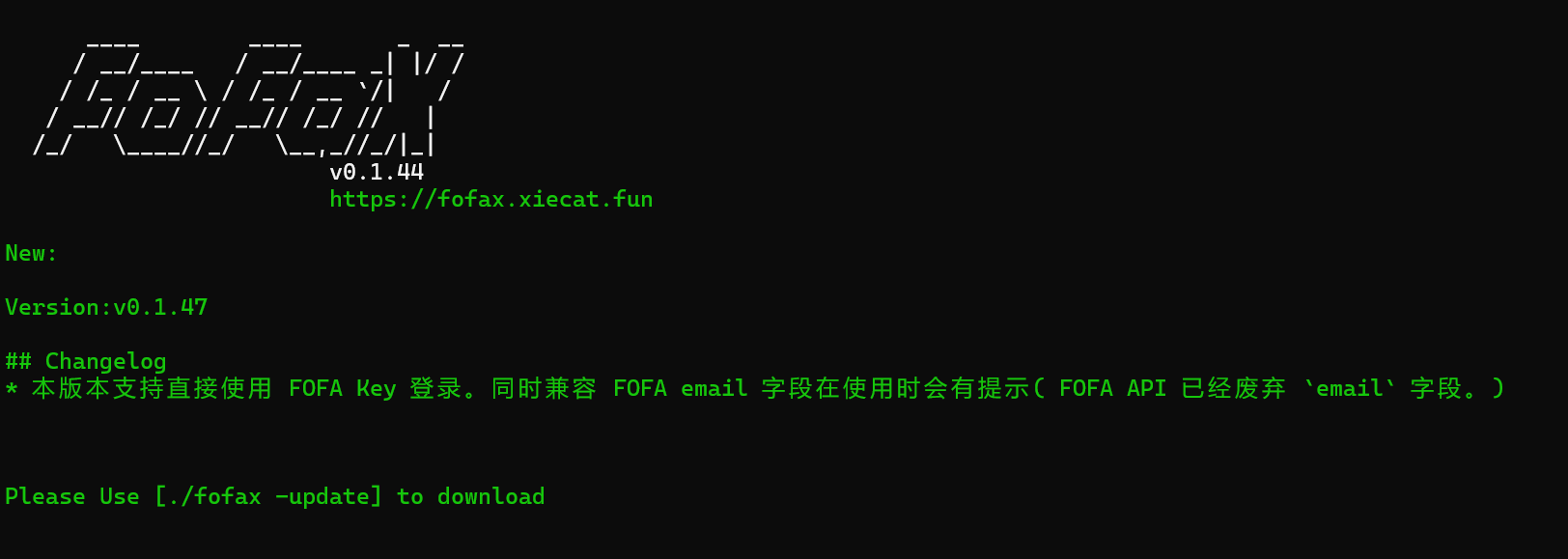

也可以用工具fofax

GitHub - xiecat/fofax: FOFAX是一个基于fofa.info的API命令行查询工具

常用参数

#针对HTTPS证书查询

fofax -fs 100 -uc http://ip:port

fofax -fs 100 -ucf url.txt

fs:获取同证书资产上限,最多返回给你100个URL

#针对Icon hash图标查询

fofax -fs 100 -iu http://ip:port

fofax -fs 100 -iuf url.txt

5. 子域名查询

5.1. 子域名介绍

顶级域名是域名的最后一个部分,即是域名最后一点之后的字母、例如在 [http://example.com]

(http://example.com)这个域名中,顶级域是`.com`(或`.COM`),大小写视为相同。

常见的顶级域主要分2类:

1、通用顶级类别域名常见的有:用于工商金融企业的.com;用于教育机构的.edu;用于政府部门的gov;用于互联网络信息中心和运行中心的.net;用于非盈利组织的.org。

2、国家及地区顶级域,如.cn代表中国,.uk代表英国等,地理顶级域名一般由各个国家或地区负责管理。.jp代表什么?

子域名(Subdomain Name),凡顶级域名前加前缀的都是该顶级域名的子域名,而子域名根据技术的多少分为二级子域名,三级子域名以及多级子域名。

163.com 一级

www.163.com 二级

qq.com 收集二级子域名

ke.qq.com 收集三级子域名

子域名是某个主域的二级域名或者多级域名,在防御措施严密情况下无法直接拿下主域,那么就可以采用迂回战术拿下子域名,然后无限靠近主域。

绝大多数情况,子域名在攻防演练中均会被认为是目标单位资产。

fofa

hunter

5.2. 线上子域名查询相关的网站

https://www.dnsgrep.cn/subdomain/

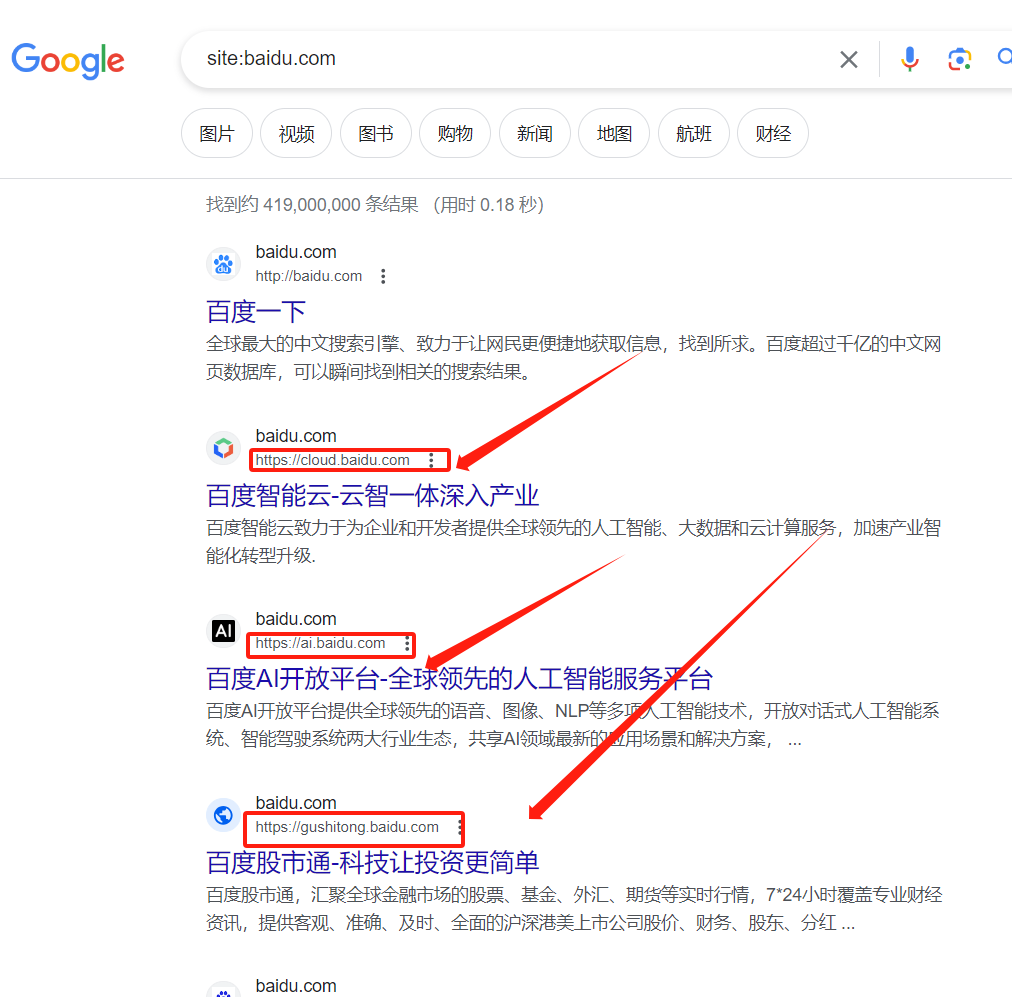

搜索引擎挖掘 如: 在Google中输入 site:baidu.com

第三方网站查询

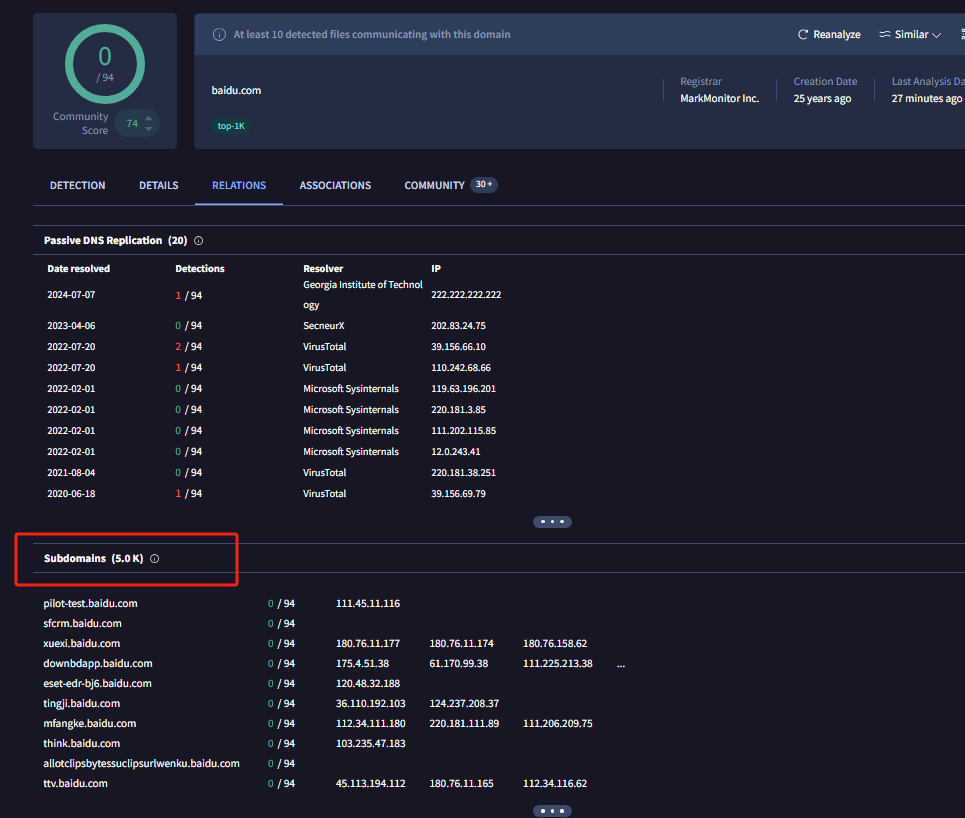

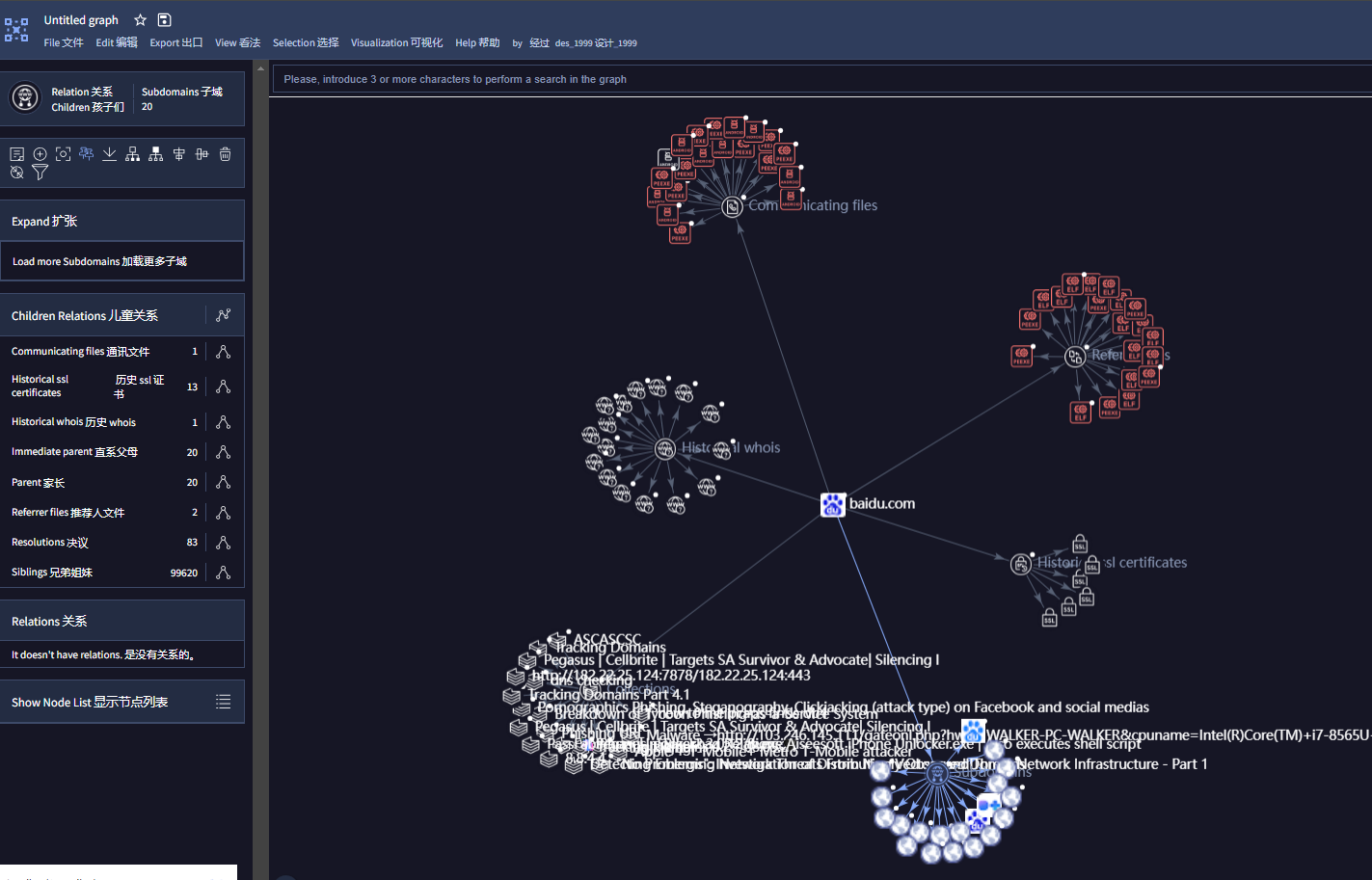

Virustotal收集子域名

https://www.virustotal.com/gui/

https://www.virustotal.com/gui/domain/baidu.com/relations

图表形式

5.3. 子域名爆破(被动查询)工具推荐

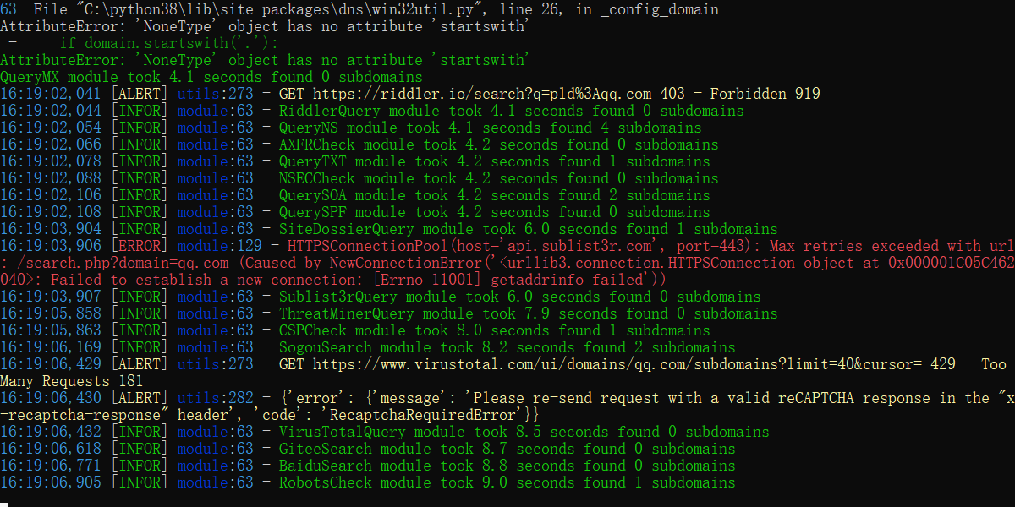

5.3.1. oneforall

python oneforll.py –-target domain run

python3 Oneforall.py --targets domains.txt run

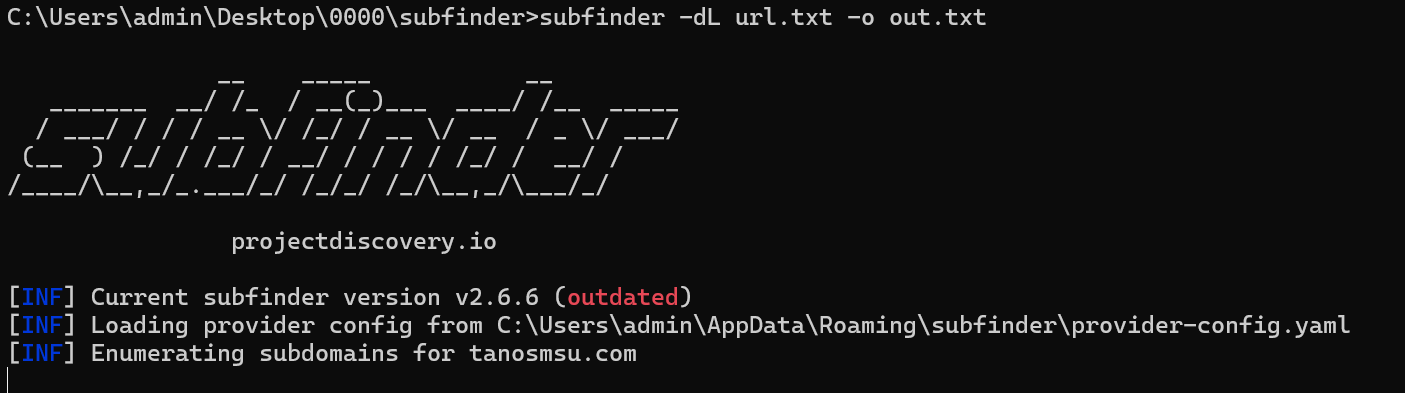

5.3.2. subfinder

subfinder -dL url.txt -o out.txt

6. 方案回顾总结

step1.小蓝本找出主域名(目标单位以及下属单位、投资50%以上子公司) 取决于单位数量,天眼查、爱企查也会看一下,做的越全,自然出洞越多。

step2. oneforall、subfinder、fofax(通过icon hash和证书)寻找子域名

step3. 主域名通过fofa、hunter进行批量查询获取URL (fofaviewer居多,hunter一般用于导出单个domain的全部子域名以及URL)(钞能力直接拿到URL)

step4. 将step2、step3拿到的子域名以及子域名对应的解析IP通过全端口扫描(下一章细讲,进行全端口扫描、路径扫描等操作,指纹识别也优先考虑主动识别)

虽然我们通过fofa对主域名进行搜索的时候,已经把包含子域名的站点进行了端口扫描(fofa帮我们做的)但是考虑到fofa爬虫的周期性,最好自己再全端口扫一遍

之前收集到的主域名、子域名、单位等都会建立表格并归类

公众号、小程序、 APP等方式收集到的子域名在表格中进行去重复之后,再纳入全端口扫描的循环,如果之前的步骤已经收集过了,就继续后续操作。

- 进行oneforall subfinder子域名爆破时 建议用国外的VPS(因为会调用一些国外的接口,其次vps与本机Ip不一样,更安全,不容易导致本机被封ip)

7. 域名反查IP

IP 反查 - IP 反查域名 | 访问

https://site.ip138.com/ip138.com/

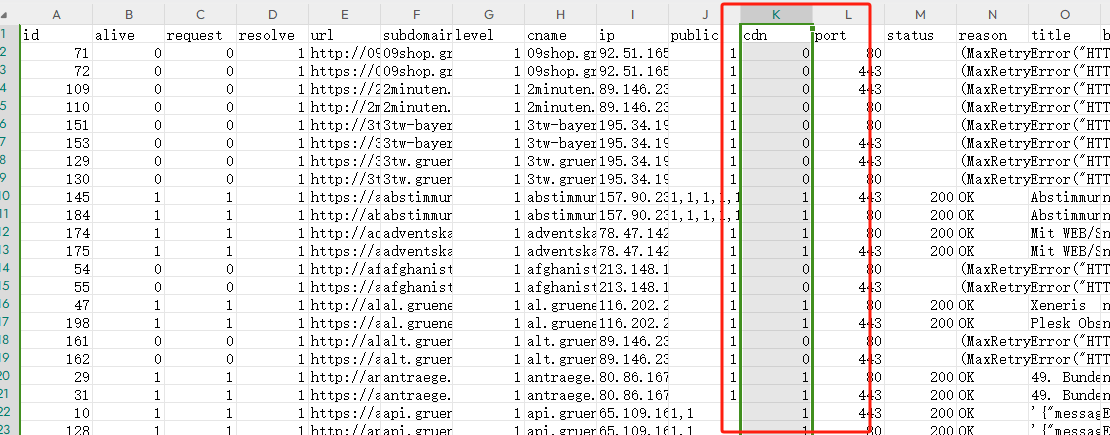

域名解析IP | 真实IP对于信息收集的意义

由于攻防演练涉及到的解析IP数目会非常大,一个一个去筛选谁是CDN太过于麻烦

比如每个domain去ip138查询解析,多个解析地址则为CDN

更推荐使用工具比如arl、ez、oneforall识别CDN

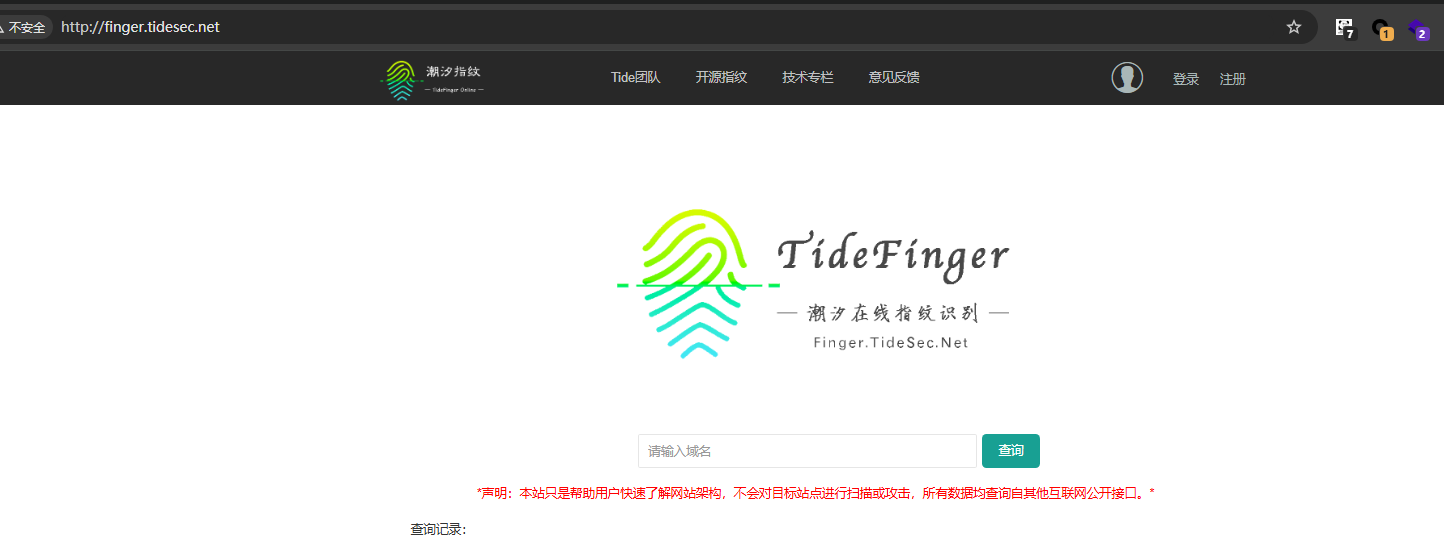

下图为Finger做主动指纹识别的结果文档,iscdn中 1则为CDN 解析IP

oneforall的结果中也有

实战中需要将CDN筛除之后进行IP的全端口扫描

7.1. CDN绕过技术

CDN绕过技巧

通过ICP备案、证书、图标找到云上资产IP或者未绑定域名的IP,这两种IP必须全端口扫描,重点关注 要么是供应链的资产,要么是真实机房、云环境的出口IP

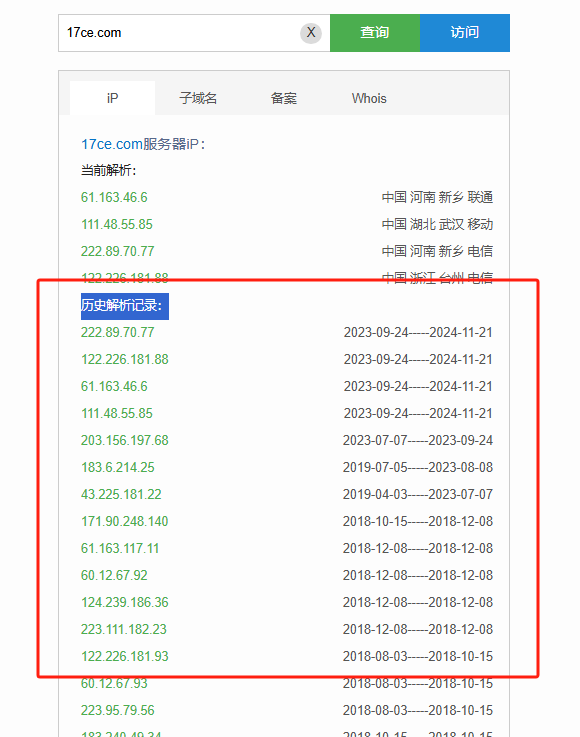

7.2. 历史解析IP

https://site.ip138.com/ip138.com/

如果目标站点在有限时间,不要太久远

有那种固定的解析IP,可能也是真实IP

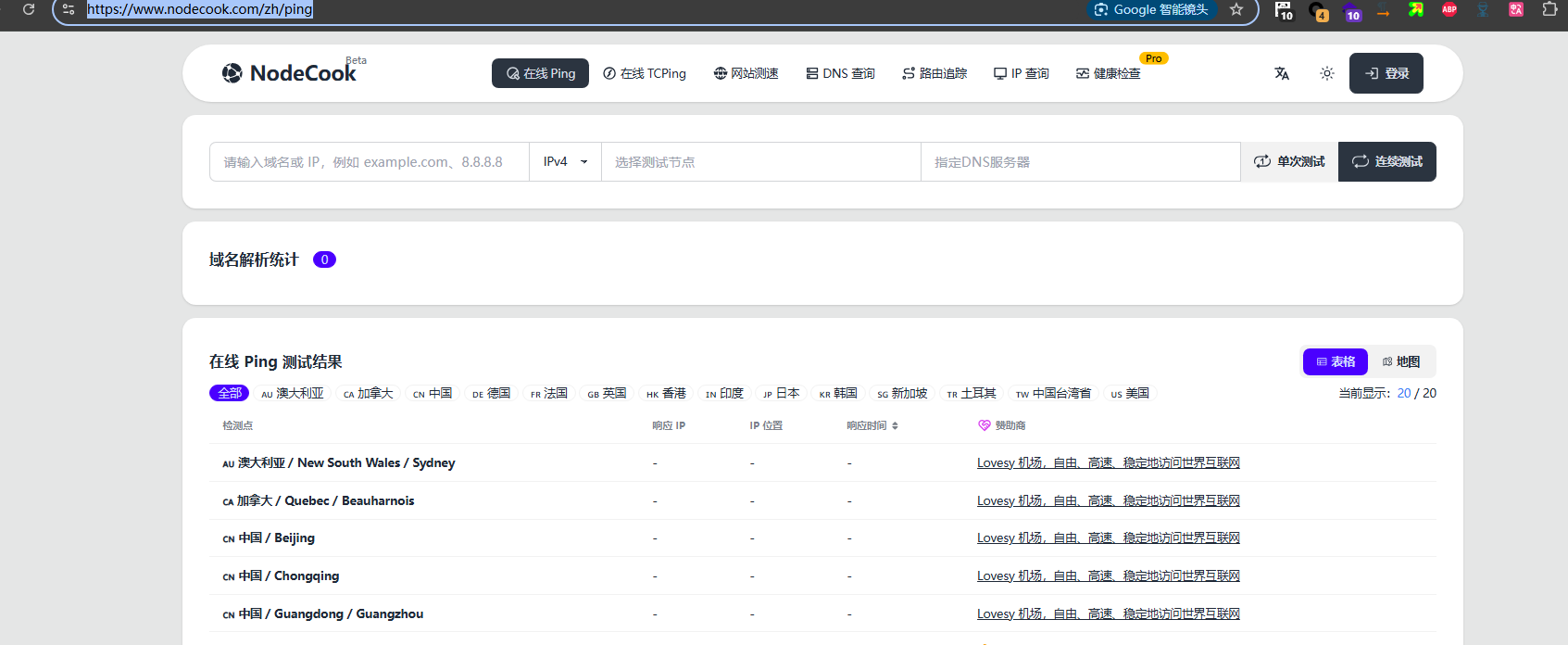

7.3. 多地Ping技术

7.4. 被动指纹识别

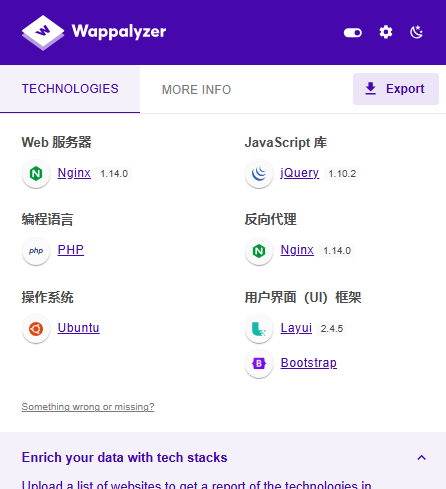

Wrappalyzer 实战用于分析Vue 区分JAVA、PHP、ASP比较推荐

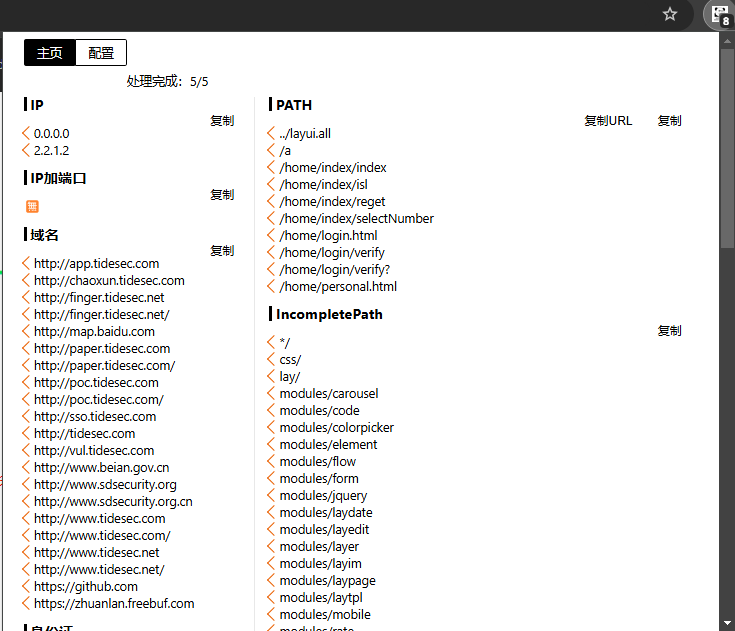

Findsomething (复制url 然后用httpx 进行无害化访问探存活)

实战过程中,注重效率的情况下优先考虑Ehole、Finger我们后面主动信息收集部分进行深入展开

并搭配一些常见的组件应用进行学习,争取看到界面就能猜到目标用的什么组件框架等等

8. 一些骚操作

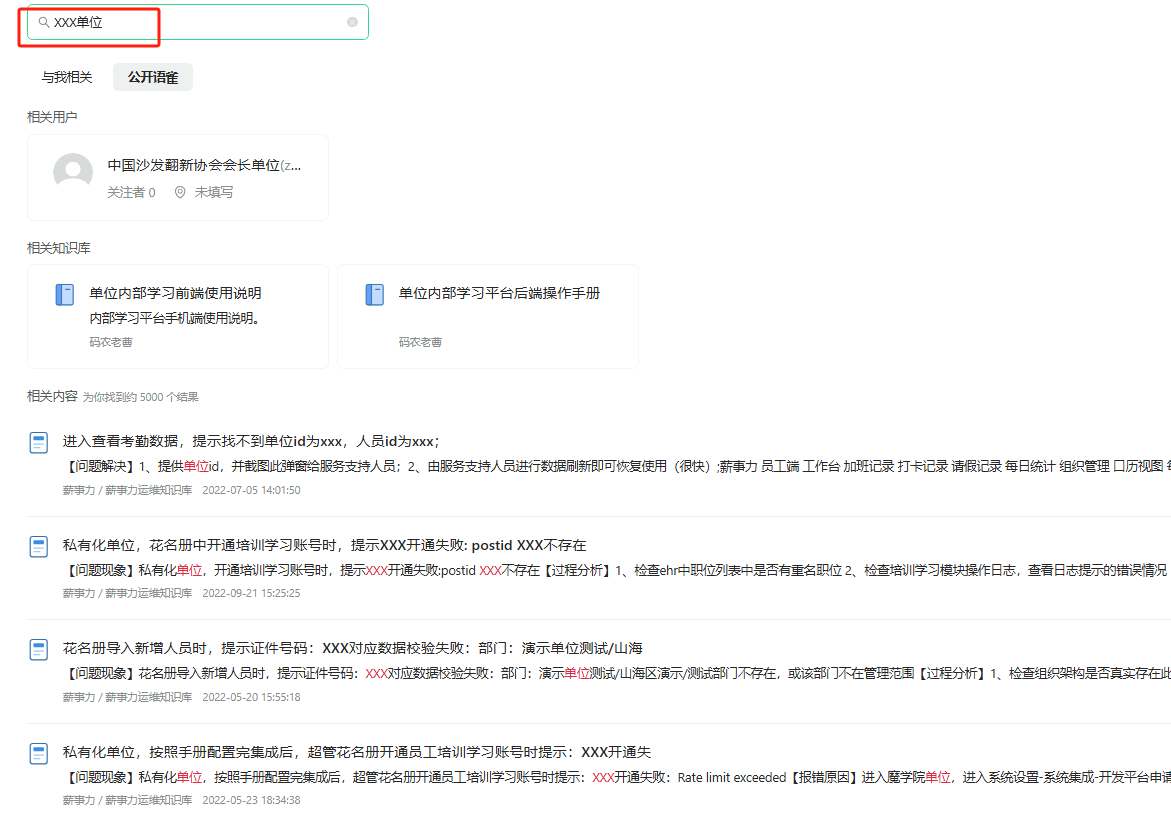

8.1. 通过body模糊搜索获取目标单位供应链后台

模糊搜索

Xx后台登陆教程短视频信息收集

body="XXX单位"

hunter搜索body关键字,发现这个域名不是官网的,但是弱口令爆破进去了,里面的数据logo都是他们公司的

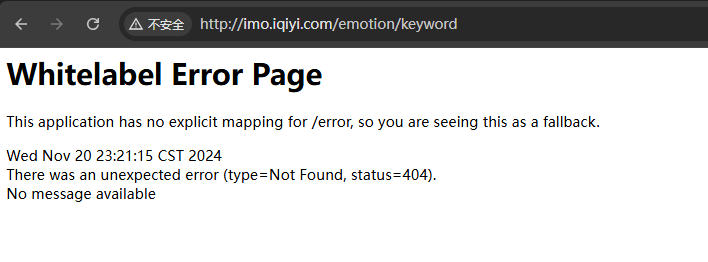

8.2. 谷歌Hacking语法-获得路径-破除空白页面

大家在做信息收集的时候应该经常看到那种空白页面

比如Nginx、apache、IIS的默认页面

这种页面并不是没有WEB应用

很有可能是通过Nginx反向代理设置了路由规则,或者没有自动路由,需要拼接访问网站在服务器中的文件夹名称才能访问所导致的

在主动信息收集中,我们使用Dirsearch对其进行爆目录如果没有收获,可以试试下面这个操作

比如

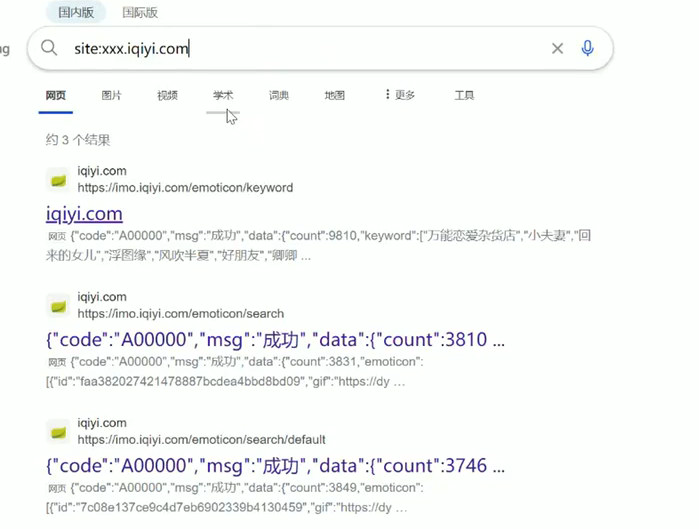

imo.aiqiyi.com

8.3. 区分蜜罐的办法,

扫描蜜罐IP所有端口是否都是开放的,如果是基本确定就是蜜罐(蜜罐技术本质上是一种

对攻击方进行欺骗的技术,通过布置一些作为诱饵的主机、网络服务或者信息,诱使攻击方对它们实施攻击,从而可以对攻击行为进行捕获和分析,了解攻击方所使用的工具与方法,推测攻击意图和动机,能够让防御方清晰地了解他们所面对的安全威胁)

8.4. 网盘信息搜索

凌风云

(https://www.lingfengyun.com/)

https://www.yunpz.net/

http://www.zhuzhupan2.com/

搜索关键词: XXX单位、通讯录、调研表

8.5. 语雀搜索

8.6. TG搜索

8.7. 源码泄露搜索

https://searchcode.com/

title、ico特征、js特征、作者、邮箱、电话号码、域名、单位信息、地址等